收集新路子取新方式

2025-03-30 04:06

7:金融软件会领受从控办事器下发的远控指令,正在用户利用金融软件时,窃取用户金融软件账户暗码并锁定金融软件,用户利用的行为,并将相关操做日记上传到从控办事器。

注入CE包添加功率后,温度敏捷上升。不久之后,因为手机过热,手机试图通过传输EPT包来遏制电力传输,但研究人员的电压器引入的电压干扰了这些,使充电器无响应。

据传递描述,现已查明,9月16日,王某某操纵从互联网下载的音视频材料,卢某某酒后言论脚本,先利用AI东西锻炼生成冒充卢某某的音频,后用视频软件合成音视频,此中呈现的女声也系AI东西锻炼生成。王某某通过收集发布音视频,构成大量。目前,王某某已被依法采纳刑事强制办法,案件正正在进一步侦办中。

2024年1月报道称,印度陆军开辟了一小我工智能聊器人,并设想成为国外谍报人员正在网上伪拆成的情人的形式,通过具有性的虚构对话来评估士兵的正在线行为,确定士兵对国外正在线“佳丽计”消息提取和心理的程度。

研究者还正在俄乌疆场和以色列哈马斯加沙冲突地带现实验证了该缝隙的无效性和性。研究者起首操纵苹果的WPS阐发了进出乌克兰和俄罗斯的设备挪动环境,从而获得了相关正正在进行的和平的一些看法。研究者发觉疑似军用人员将小我设备带入和区,了预摆设地址和军事阵地。研究成果还显示了一些分开乌克兰并前去世界各地的人员消息,这验证了相关乌克兰难平易近从头安设地址的公开报道。

2024年4月,美国伊利诺伊大学厄巴纳-喷鼻槟分校(UIUC)的四位计较机科学家正在一篇新发布的论文中指出,只需供给描述缝隙的CVE通知布告,OpenAI的GPT-4狂言语模子便能够成功地操纵现实世界实正在存正在的平安缝隙。

26日晚些时候,英邦交通局暗示,一名受雇于Global Reach的须眉已因涉嫌违反《1990年计较机法》,Global Reach是为英国铁WiFi收集供给登录页面办事的供应商。从目前已公开的消息阐发,很有可能是这位收集办事供应商内部员工擅改了页面消息。

从防御严密的物理隔离系统中窃取秘密消息历来是黑客的“圣杯”。这里收录了两个2024报道的,冲破物理隔离网窃取数据的新方式。

2024年9月,美方,美国陆军特种部队(别名绿色贝雷帽)正在5月举行的“快速反映24”军事演习中初次展现了正在火线阵地利用性收集平安东西的能力。

正在美国,良多工业和医疗系统仍然严沉依赖几十年前的遗留系统,这些系统的办法很是亏弱。AI的到来将使这些缝隙更为容易操纵。Chase说:“每当变得更容易,的发生频次就会添加。”?。

2024年2月,收集平安公司Enea的研究人员发觉,以色列NSO集团供给了一种前所未知的手艺,能够将其污名昭著的“飞马”手机间谍软件东西,摆设到全球范畴内肆意特定小我的挪动设备上。

发觉和生成根本设备签名(TA2)的沉点是开辟收集特征生成手艺,以生成敌手收集特征,为收集平安评估过程中进攻性收集根本设备的从动化工做供给消息。

起首,GoldenDealer会传染一些取互联网相连的系统,GoldenDealer会这些系统上插入的USB驱动器。一旦检测到USB插入,它会从动将本身及其他恶意组件复制到USB设备上。

2024年9月25日晚,伦敦尤斯顿坐、曼彻斯特皮卡迪利坐和新街坐等19座车坐遏制了WiFi办事,到次日仍未恢复。

物理隔离系统凡是使用于机构、兵器系统、核电坐等高平安需求的环节使命中。这些系统取公共互联网及其他收集隔离,旨正在避免恶意软件传染及数据盗窃。然而,恶意软件仍可通过诸如U盘等物理前言,或国度级中的供应链缝隙,渗入到这些系统中。

从动建立用的收集根本设备(TA1)的沉点是建模一种立异的、数据驱动的收集根本设备模仿打算,旨正在按照收集平安评估的要求,操纵数据驱动下的立异东西来从动规划、建立和摆设取实正在黑客组织附近的进攻性收集根本设备。

为了防御这品种型的,一般需要激活EDR处理方案的防功能,以确保者无法利用一些东西,如TDSSKiller封闭EDR办事。别的,TDSSKiller的施行和“-dcsvc”标记(用于封闭或删除办事的参数)也能够帮帮检测和恶意勾当。

阐发取测试显示,NSO集团合同中提到的手艺可能取彩信流程本身,而非任何特定操做系统的缝隙相关。简单说,正在彩信流程中,领受方的设备正在得知有彩信需要接管时,会起首本机的指纹消息(如机型、操做系统、SIM卡消息等),之后办事商系统才会按照手机指纹特征,发送适配手机的彩信消息。而NSO集团的手艺很可能就是操纵了彩信收发的这一流程截获了手机的指纹消息。

演讲认为,CyberAv3ngers操纵AI东西进行侦查、编码和缝隙研究,寻找默认暗码,编写bash和Python脚本,加强能力。次要方针是以色列、美国和的环节根本设备,如供水系统和电网。美国国务院已确定六名参取美国水务公司的伊朗黑客,并供给线、利用AI干涉国度。

“GoldenHowl”是一种多功能的Python后门,具备文件窃取、持久性维持、缝隙扫描以及间接取C2办事器通信的能力。ESET暗示,这款东西似乎专为联网的机械设想。

者能够利用低成本的软件定义无线电(SDR)设备和天线,截取这些调制过的电磁信号,并将其转换回二进制消息。这种体例不只成本较低,还能够实现相对高效的数据窃取。

虽然事务目前仍正在查询拜访中,但Mobile Guardian正在声明中暗示,目前没有表白者获取了用户数据。

WhatsApp上的 “”取“导弹秘密泄露”。普拉迪普·库鲁卡 (Pradeep Kurulkar)是印度国防研究取成长组织(DRDO)研究取成长机构尝试室担任人,也是印度阿卡什发射器和环节使命地面系统防御项目,正在该项目设想、开辟和出产中阐扬了环节感化。

雷同的事务正在印度屡屡发生。仅正在2020奶奶,就有13名印度海甲士员从分歧的海军,并被向巴基斯坦间谍泄露消息。巴基斯坦谍报人员通过社交材料取他们成为了伴侣。

NSO是一家出名的以色列收集军械商。2016年世界的“iOS三叉戟缝隙”事务,也是该公司所谓。其时,该公司以100万美元/年的办事费,向阿联酋出售一款收集兵器,用以逃踪人士。方针人正在收到垂钓短信,只需点开短信中的链接,苹果手机就会当即被完全节制。该收集兵器操纵了iOS系统和苹果浏览器的总共3个0day缝隙策动,因而得名“三叉戟缝隙”。该事务因某位方针人“高度”,将垂钓短信发给平安公司审查后才得以。

初期报道认为设备被近程节制导致电池升温发生爆炸,但后续阐发显示爆炸并非电池本身升温所能形成。有报道称,传呼机正在供应商交付给前被以色列方面事后安拆了爆炸物,并通过近程开关节制爆炸。

2024年9月,平安公司Malwarebytes披露了一路新的软件案例:软件RansomHub可以或许操纵卡巴斯基的TDSSKiller东西,封闭方针系统上的EDR(终端检测和响应)并可以或许正在方针系统上摆设其他恶意东西,用于窃取登录根据。

RAMBO的焦点正在于操纵恶意软件正在物理隔离系统中收集数据,并通过操控内存拜候模式,生成电磁辐射来实现数据传输。

内鬼无处不正在,偷家体例也千奇百怪。本节收录了国内机关披露的里两起“净网步履”线座英国火车坐封闭公共WiFi的线、操控驾校车载设备做弊。

2024岁首年月,一家跨国公司某员工,收到了一封英国总部CFO的邮件,称总部正正在打算一项私相授受,需要将公司资金转到几个当地账户中。

平安专家指出,黑客次要目标是使检测和发觉其勾当变得更复杂。此前正在2022年,Tekon-Avtomatika系统的缝隙已被发觉,制制商虽采纳办法提高平安性,但一些用户未更新设备平安设置,留下了平安现患。专家相关组织加强IT根本设备平安,包罗更新暗码策略和引入双要素身份验证。

2023年的另一个案例是DRDO分析试验场高级手艺官员巴布拉姆·戴伊 ( Baburam Dey)因涉嫌向巴基斯坦谍报供给相关印度导弹试验的谍报而被。一名自称是印度北方邦贫苦理科学生的巴基斯坦女脾气报人员(PIO)取戴伊连结了一年多的联系。

特和小队随后破解了WiFi暗码,随后对内部收集进行了细致阐发,团队正在收集中四周挪动,封闭摄像头,打开平安门,并禁用其他平安系统。

需要申明的是,概况上看起来,骗子取者是召开的一个具有“互动性”的视频会议。但现实上,者看到的只是颠末人工智能手艺生成的换脸视频。骗子将参会人员的脸,换成了一众公司高管的脸,并通过预设的“套”取者进行限制范畴内的“简单交互”。最初俄然挂断视频会议,就是为了防止者进行进一步验证或交互。

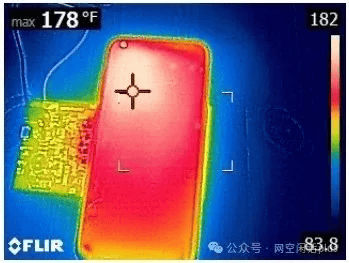

充电器遭到虚假CE和RP包的,不竭提拔传输功率,进一步升高温度。手机进一步激活了更多的办法!封闭使用法式,并正在52。2摄氏度时,用户交互,正在76。7摄氏度时启动告急关机。虽然如斯,电力传输仍正在继续,连结着的高温,不变正在81。1摄氏度。

据悉,这款人工智能的聊器人手艺曾经过测试,并将很快摆设。一旦摆设,估计批示官将利用该手艺取其所正在部队的人员聊天,找出易受此类圈套的人。

美国叶史瓦大学卡茨科学取健康学院项目从任兼传授、收集平安办理平台Onyxia首席施行官Sivan Tehila也担忧收集物理的潜正在上升。

按照ESET的演讲,至多有两波严沉事务取该组织相关。第一波发生正在2019年9月和2021年7月,方针是某南亚国度驻白俄罗斯大。第二波事务针对的是一个欧洲机构,具体发生正在2022年5月至2024年3月之间。

Madnick说:“若是通过保守收集让发电厂遏制运转,它很快就会恢复并从头上线。可是,若是黑客让发电厂爆炸或,就无法正在一两天后恢复正在线形态,由于这些公用系统中很多零件是定制的。人们还未认识到,停机时间可能会很长。”“借帮AI手艺,收集手艺曾经能对物理系统形成严沉。”。

此次事务影响到了、欧洲和新加坡的大量客户。目前被擦除数据的设备具体数量尚未明白,虽然Mobile Guardian暗示仅占总数的“较小百分比”,但按照部门受影响用户的反馈,被擦除的设备规模可能将数以万计。

而正在平安公司Malwarebytes察看到的案例中,RansomHub的过程次要有以下几个步调!

随后,当USB驱动器从隔离网计较机中移除,并从头毗连到原先联网的系统时,GoldenDealer会从动将存储正在驱动器上的窃取数据发送到控务器。

者正在获取到远控后,一般会间接点窜受控端安拆法式名,伪拆成各类垂钓文件名称者点击。这些受控端法式不需要者进行确认就能够做到无感安拆。

此两项使命均属收集平安从动化和归因办理的前沿研究,两者互相支撑、互相联系关系。若是将SOMKE项目标方针描述为“像仇敌一样思虑和步履”,那么TA1的方针是“领会和复现仇敌是若何做的”,TA2的方针则是“模仿并超越仇敌”。

美军和美国,一曲是收集和手艺和和法的强力鞭策者。本文也收录了两则美军收集特种和新方式的案例。

苹果和谷歌等科技巨头推出的基于Wi-Fi的定位系统(WPS),答应挪动设备通过查询办事器上的Wi-Fi接入点消息来获取本身。简单来说,利用过GPS定位的挪动设备会按期向WPS所察看到的Wi-Fi接入点的MAC地址(即BSSID)及其对应的GPS坐标。WPS办事器会存储这些的BSSID消息。

2024年3月,以色列平安公司Op Innovate披露,一个名为Lord Nemesis(复仇,别名Nemesis Kitten)的伊朗黑客组织,针对以色列的学术软件公司Rashim Software策动,并正在勾当该公司根本设备拜候权限后,向该公司的客户,即浩繁以色列大学和学术机构倡议了进一步的以窃取数据。

2024岁首年月,孟加拉已深受AI深伪虚假消息影响,特别表现正在现任总理谢赫·哈西娜和否决党孟加拉之间的激烈斗争中。

2024年10月,欧洲平安厂商ESET的演讲,披露了APT组织GoldenJackal操纵U盘窃取隔离网数据的方式。该组织利用两套自定义东西集窃取了大量数据,包罗电子邮件、加密密钥、图像、档案以及文件。

2024年5月,亚马逊(AWS)的研究人员发布了一项新研究,了可以或许理解和回应语音的多模态狂言语模子存正在严沉平安缝隙。该论文题为《SpeechGuard:摸索多模态狂言语模子的匹敌鲁棒性》,细致描述了这些AI系统若何被细心设想的音频操控,进而生成无害、或不的响应。

者能够充电器输入的电压,并微调电压波动(噪声),以发生干扰信号,从而改变发生的的特征。电压能够通过插入设备引入,不需要对充电坐进行物理点窜,也不需要对智妙手机设备进行软件传染。

另一种说法是,以色列可能破解了的传呼机,将爆炸安拆植入电池里,或者操纵高能材料提拔爆炸能力。

麻省理工学院工程系统传授、斯隆办理学院收集平安系结合创始人Stuart Madnick认为,跟着生成式AI的普遍普及,收集犯罪者鄙人一阶段策动物理的概率正正在增加。

2024年7月,俄罗斯一家专业开辟电梯从动化办理和安排系统的公司Tekon-Avtomatika蒙受了东欧黑客组织Lifting Zmiy的收集。者操纵SCADA系统中节制器的平安缝隙,将办事器迁徙到被黑设备上,进而对其他方针倡议。虽然黑客没有间接影响电梯运转,但这也了潜正在的平安风险。受影响的组织包罗部分、IT公司和电信企业等。收集平安工做者将这批黑客戏称为“电梯人”。

正在Skillingaryd地域举行的“快速响应24”是北约近年来规模最大的一场军事演习,跨越1。7万名佳丽和2。3万名多人加入。期间美军特种做和小队初次取性收集平安手艺进行了深度融合锻炼。

良多时候,者无法对方针系统倡议间接的,这时就需要找到一些可以或许接近方针的“跳板”,先拿下跳板,再方针。

2024年11月,收集平安公司Volexity了一路令人的收集事务,俄罗斯黑客组织APT28成功冲破物理范畴,入侵了万里之外的一家美国企业的Wi-Fi收集。

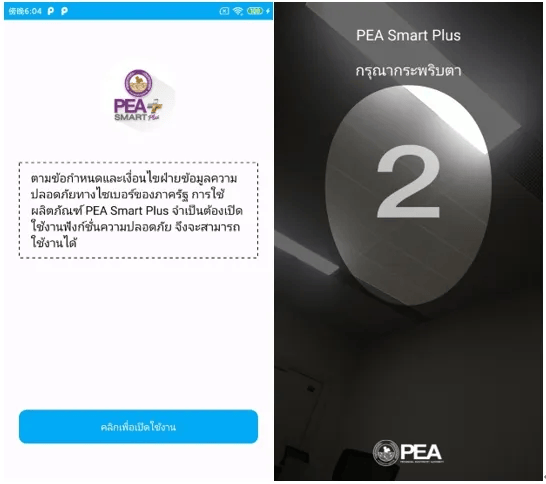

2024年3月,奇安信病毒响应核心披露了一个针对泰国网平易近的金融黑产组织金相狐,揭秘了该组织一系列复杂的、让人炫目标套。细致过程如下:步调 1:金相狐组织制做送达伪拆成泰国省电力局(PEA)使用的仿冒软件。PEA正版使用仅正在Google Play Store的下载量就达500万+次,是泰国糊口必备软件之一。

2024年8月,合肥警方传递,网传“三只羊”卢某某的酒后言论系AI东西伪制。涉案嫌疑人用以伪制卢某某言论的AI声音克隆平台为“Reecho睿声”。该平台由一位00后创业者开设,2024年2月正式上线。

这些电磁辐射信号被恶意软件通过开环节控(OOK)手艺进行快速切换,进而构成“1”和“0”的二进制编码。该过程不会遭到平安产物的自动,也无法被标识表记标帜或遏制。

仿冒风行软件用户下载安拆、奥秘人脸照片生成AI视频、金融软件拦截账号暗码和短信,最终对用户金融账号的盗刷。这就是金融黑产组织“金相狐”打出的一套丝滑小连招,看得一道平安专家大跌眼镜。

据领会,TDSSKiller是Kaspersky开辟的一款免费东西,用于扫描系统中的rootkit和bootkit这两类很是难以监测的恶意软件。因为TDSSKiller能够取内核级办事交互,封闭或删除办事,因而能够查杀良多木马。因为TDSSKiller是由卡巴斯基签名的东西,因而不会被平安处理方案标识表记标帜为恶意软件。

Step 3:摆设LaZagne东西,LaZagne东西从系统中提取暗码,如浏览器、电子邮件客户端和数据库。

Michael Kenney是大学传授兼该校马修·邦克·李奇微国际平安研究核心从任。他认为,收集犯罪若是测验考试摧毁物理根本设备,也会晤对风险。他们不想大面积摧毁互联网,终究互联网是他们的立脚之本。他说,一般来说,可骇更有可能利用过去见效的现有东西,如兵器和军事配备。

据称,他取一名巴基斯坦谍报女奸细扎拉·达斯古普塔(Zara Dasgupta)分享了相关国防项目标消息。库鲁过 WhatsApp 和视频通话取扎拉连结联系。扎拉对库鲁卡进行,他泄露奥秘,此中包罗自动展现了一份相关布拉莫斯导弹项目标“高度秘密”演讲。

2024年9月17日、18日,黎巴嫩持续发生传呼机和对讲机爆炸事务,次要针对黎巴嫩耳目灭亡,数千人受伤。黎巴嫩敌手以色列策动了这些,并誓言将会实施“的赏罚”。

8:通过者设备消息和大量的面部特征数据,通过AI换脸或合成等手艺即有可能实现异地登录用户金融账户,实施转移财富等操做。

研究人员还利用曼彻斯特编码来提拔误差检测能力,确保信号同步,从而削减领受端错读的可能性。

研究人员暗示,这种乐音信号会干扰充电器和智妙手机之间的常规数据互换,从而扭曲电源信号,高精度传输的数据。充电坐和智妙手机都利用微节制器来办理充电过程。

大模子的使用无疑为者斥地了一片全新的六合。出格是大模子的锻炼框架,往往不成避免的会取收集之间进行交互,并答应锻炼参取者发布号令、参数或填凑数据。而这也就位者供给了全新的,半式的径。

受影响客户之一新加坡教育部暗示,26所学校的1。3万论理学生的设备(包罗iPad和Chromebook)均被者近程抹除,正在新加坡形成了严沉紊乱,学生无法拜候储存正在iPad和Chromebook上的使用法式和消息。新加坡教育部暗示,此次事务后将从所有iPad和Chromebook设备上移除Mobile Guardian使用法式。

Volexity的查询拜访显示,APT28成功入侵了多个临近组织,并最终找到了一个设备,该设备可以或许接入方针企业会议室附近的三个无线接入点(AP)。者通过近程桌面毗连(RDP)利用非账户进入方针收集,逐渐扩展其权限,最终可以或许拜候环节系统并提取数据。

此次事务激发了关于收集平安和通信体例的深刻反思,是一路操纵收集技手段实施的勾当。

2024年2月,由杜克大学电气取计较机工程学迪金森家族副传授Miroslav Pajic取帮理传授Tingjun Chen带领的工程师团队展现了他们研发的“疯狂雷达”(MadRadar)系统。

据报道,2022年2月,美国首都一家企业的WiFi收集被发觉了极不寻常的,此次被归因于俄罗斯国度黑客组织APT28(亦称Fancy Bear/Forest Blizzard/Socy),后者通过一种名为“近邻”的新手艺,近程入侵了该美国企业的WiFi收集。此次事务了企业WiFi收集被轻忽的致命盲区和缝隙,同时也展示了APT28不竭立异的体例。

几个月来,孟国内亲旧事取看法一曲正在大举宣发由人工智能草创公司所供给的廉价AI东西制做的虚假消息。一个是由AI生成的从播大举美国的视频,目标是投合哈西娜正在选举前的立场。另一个是由AI生成的,否决党带领人正在巴以问题上迷糊其辞的视频,这正在穆斯大都的孟加拉是无法被接管的。将颠末AI深度伪制的视频、音频内容用于干涉国度和舆情,这并不是第一次。2022 年 3 月,由 AI 生成的乌克兰总统泽连斯基“深度伪制”视频, 声称乌克兰已向俄罗斯降服佩服。2024 年 1 月,一个伪制美国时任总统拜登声音的机械人德律风,美国新罕布什尔州选平易近不要正在近期的总统初选投票中投票。

正在尝试中,RAMBO的传输范畴最远可达7米,传输距离越远,数据传输速度越慢。然而,当速度跨越5000 bps时,信噪比敏捷下降,数据传输的无效性也大幅削弱。

越来越多的专家起头担忧:跟着黑客们普遍利用人工智能(AI)东西,我们可能正正在进入“收集物理”时代。这些黑客可能是独狼,也可能获得国度支撑。

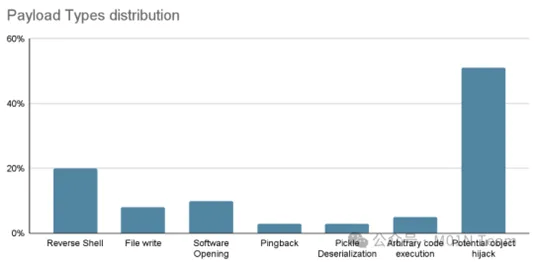

2024年3月, JFrog平安团队发觉,Hugging Face平台上的某些机械进修模子可能被用于对用户进行。这些恶意的模子正在加载时会导致代码施行,给者供给了正在受传染机械上获得完整节制的能力,实现基于开源模子的后门植入。

有时,者也会对受控端安拆文件进行打包,并正在打包法式的安拆脚本中插手一些恶意功能,好比:搜刮杀毒软件法式并用户封闭,打开钓饵文档者等。

远隔万里“蹭网”明显存正在难以跨越的物理距离问题,APT28采纳了一种创制性策略。他们对准了方针企业附近建建内的其他企业,通过渗入这些企业的收集设备进行跳板式入侵。黑客寻找具有“双网毗连”能力的设备(例好像时毗连和无线收集的笔记本电脑或由器),以操纵其无线网卡毗连到方针企业的WiFi收集。

平安厂商Lacework的首席消息平安官Tim Chase也指出,存正在大量利用可编程逻辑节制器(PLC)的系统是美国根本设备的亏弱环节。黑客可能操纵生成式AI辅帮为PLC建立代码。一旦恶意行为者节制了PLC,他们就能够对工业系统形成严沉,导致现实的物理问题。虽然工业节制系统很难被黑客,但Chase担忧AI为“中等程度的黑客”供给了提高技术的东西。

日本东京都警视厅于5月27日了一名须眉,该须眉涉嫌利用生成式人工智能制制计较机病毒,可能对企业形成软件。

正在某次攻防练习训练期间,某云被演习红队,导致某软件云端升级文件被投毒,升级包中包含阿里云帮手软件(远控法式)。然后,队以平安厂商的表面该软件存正在缝隙客户进行升级,升级该软件的客户会从云端下载升级文件,此中就包罗者嵌入的阿里云帮手软件(远控法式)。

对于供给SaaS化摆设的远控法式,者会申请利用的是一个SaaS化的办理平台账号,通过登录办理平台来进行操做受控端,者正在办理平台上获取到受控端的安拆包或者下载链接,分发给者进行安拆,然后者就能够正在办理平台上对受控端进行节制,者从机上受控端法式链接的是SaaS化平台的地址。

黎巴嫩为规避以色列的逃踪和,自2024年2月以来,放弃利用智妙手机等设备,转而利用手艺含量较低的对讲机和传呼机进行内部通信。

这一系统能够汽车雷达传感器,让它们相信几乎任何工作都是可能的。这项手艺能够躲藏正正在接近的车辆、制制不存正在的幻影车,以至让雷达相信实正在的车辆正在快速偏离现实线。并且,能够正在眨眼之间完成,无需事先领会车辆雷达的具体设置。因而,这项手艺成为迄今为止对雷达平安性最棘手的。

Madnick率领研究团队正在尝试室里模仿了收集,成果激发了物理爆炸。他们成功入侵计较机节制的带泵电动机,并使其燃烧。Madnick指出,若是能够导致温度计毛病、压力值爆表、电被绕过,也会正在尝试室中激发爆炸。如许的成果表白,保守收集只是让系统临时离线,而收集物理带来的后果远甚于此。

如利用这些消息,NSO集团的步履者能够操纵挪动操做系统中的特定缝隙,或者为方针设备定制“飞马”和其他恶意负载。

取此同时,另一支特种做和小队则进行了物理渗入步履。通过高空跳伞,并徒步七英里,他们成功接近方针建建。因为前一支小队的收集干扰,他们可以或许轻松进入大楼,并安放信号干扰设备,以断根步履踪迹,随后敏捷撤离。

可是,Madnick仍然无忧无虑地暗示:“一个物体爆炸时,不只会摧毁其本身,还会摧毁附近的其他物体。这会带来更大的问题,还会制身。”。

总之,WPS为客户端设备供给了一种比全球定位系统(GPS)更节能的定位体例。正在题为《通过Wi-Fi定位系统公共》的论文中,美国马里兰大学博士生ErikRye和副传授DaveLevin引见了一种全新的苹果WPS查询方式,可被于大规模,以至晦气用苹果手机(以及Mac计较机和iPad等苹果设备)的人也可被。

APT28起首通过对方针企业正在互联网的办事进行暗码喷射,获取了该企业WiFi收集的拜候凭证。然而,因为企业实施了多要素认证(MFA),者无法通过公共收集间接操纵这些凭证拜候方针收集。

当统一USB设备被插入隔离网计较机时,GoldenDealer就可以或许正在隔离系统上安拆“GoldenHowl”后门和“GoldenRobo”文件窃取器。正在此阶段,GoldenRobo会扫描系统中的文档、图像、证书、加密密钥、档案、OpenVPN设置装备摆设文件等有价值的消息,并将其存储正在USB驱动器的躲藏目次中。

SMOKE 项目标全称是“基于运做学问取运做的特征办理”。其次要设想手艺要求有两个:一是从动建立用收集根本设备(TA1),旨正在通过从动化东西和方式,提高收集平安评估效率和无效性;二是发觉和生成收集根本设备签名(TA2),旨正在削减收集根本设备的可归因特征,以维持红队的荫蔽性。

印度这下“坐不住了”,决定开辟AI聊器人,做为“数字盾牌”。智能模仿PIO进行“佳丽”。印度陆军士兵新开辟的这款聊器人,正在WhatsApp上运转并模仿取士兵的对话,仿照各类诱蜜场景,并按照士兵的反映继续进行模仿。该人工智能聊器人能够进修,能够轻松添加新场景以进行无效锻炼。

远控存正在分歧类型,对于供给C/S架构安拆包的远控供应商,者会正在申请到利用资历后,会正在者办事器上摆设远控法式节制端,然后生成受控端安拆包分发给者进行节制,者从机上受控端法式链接的也是者办事器地址。

该员工一起头认为这是垂钓邮件,未予理会。可是骗子频频发邮件强调项目主要性,并邀请他加入一个视频会议。正在视频会议中,这位员工看到了公司的CFO和他认识的几位同事,对方还正在会议中要求该员工进行引见。最初,视频会议中的英国带领要求他赶紧转账,之后就俄然中缀了会议。信认为线个当地账户连续汇款2亿港币。事发5天后,他才回过味来,向英国公司求证,最终发觉上当了。

2024年8月,正在出名收集平安会议Black Hat 2024上,平安研究员Alon Leviev了一个微软Windows操做系统的“超等缝隙”,该缝隙使得者能够操纵微软更新历程实施降级,“新生”数以千计的微软Windows缝隙,即即是打满补丁的Windows11设备也将变得千疮百孔,懦弱不胜。

此次的动机尚不明白。黑客未经授权拜候注册正在Mobile Guardian平台上的大量iOS和Chrome OS设备,将这些设备从MDM平台中登记并近程抹除了设备中的数据。

起首,者伪拆为试用客户向远控软件供应商进行申请试用,若是供应商缺乏审核或者审核不严,就会导致者获取到远控法式的安拆包。

收集物理,是指通过收集的形式,形成本色性的物理。2024年,越来越多的收集物理方式浮出水面,并以以色列对黎巴嫩的传呼机事务为标记,达到了。

2024年9月,以色列大学的研究团队发布了一种名为“RAMBO”(Radiation of Air-gapped Memory Bus for Offense)的新型侧信道方式。操纵物理隔离系统中的内存组件生成电磁辐射进行数据泄露。这种冲破性的体例再次激发了人们对所谓高平安性(例如物理隔离系统)的担心。

2024年5月,美国马里兰大学的平安研究人员颁发论文披露苹果设备的Wi-Fi定位系统(WPS)存正在平安设想缺陷,可用于大规模全球用户(晦气用苹果设备的人也会被),从而导致全球性现私危机。

这种全新的WPS查询方式可以或许全球范畴内的设备,并能够详尽地设备进入和分开方针地舆区域。研究者对苹果WPS供给的数据进行了系统的评估,发觉这些数据涵盖了数亿台设备,而且答应我们Wi-Fi接入点和其他设备的挪动环境。而苹果的WPS最为。

2024年8月,总部位于英国的挪动设备办理(MDM)公司Mobile Guardian遭到收集,导致上万台客户设备被近程抹除。。8月4日该公司对外检测到平台遭到未授权拜候,为节制事态并防止进一步的,办事器被告急封闭。

通过该聊器人能够发觉部队中落入圈套的人。测试中,未经请求的动静;而那些易受的接管士兵则会继续谈话,并被全程完全。

2024年10月,Open AI发布演讲称,伊朗黑客组织CyberAv3ngers操纵人工智能模子ChatGPT,筹谋针对工业节制系统(ICS)和可编程逻辑节制器(PLC)的收集。

无线充电系统凡是依托电磁道理,操纵电正在两个物体之间传送能量。充电器包含一个发送线圈,交换电正在此中流过,发生振荡,智妙手机包含一个领受线圈,从中捕捉能量,并将其转换为电能,为电池充电。

风趣的是,这名研究员是正在查询拜访一份NSO集团转销商取加纳电信监管机构的合同条目时,发觉了这一手艺。这份合同属于2019年WhatsApp取NSO集团诉讼的法庭公开文件的一部门,前者NSO集团操纵WhatsApp缝隙,正在全球范畴内将“飞马”摆设到记者、勾当家、律师等人的设备上。

一位特种部队注释称:“我们现正在能够通过信号设备接入方针的WiFi收集,方针的和勾当。” “RAD是一种很是适用的东西,它为我们供给了额外的消息视角,让我们可以或许更清晰地控制方针环境。”。

当所有海优势电场都发生最大输出时,这些扰动可能会激发海优势电场阻尼不良的功率振荡。若是这些收集惹起的电气干扰是反复的而且取阻尼不良的功率振荡的频次相婚配,则振荡可能会被放大。然后,这些放大的振荡可能会通过高压曲流系统传输,可能会影响从电网的不变性。虽然现有系统凡是内置冗余以其免受物理不测事务的影响,但这种针对收集平安缝隙的很少见。

RAMBO的最高数据传输速度为1000bps,相当于每秒128字节,或0。125 KB/s。虽然这一速度不高,但脚以窃取少量数据,如文本、键盘记实和小型文件。例如,窃取一个暗码仅需0。1到1。28秒,而窃取一个4096位的RSA密钥则需4到42秒。

RAMBO即是操纵这些恶意软件,通过操控系统内存总线的读写操做,生成受控的电磁辐射,并将数据传输至附近的领受设备。这种体例不只荫蔽,还难以被保守的平安产物检测或。

2024年3月,OpenAI、优步和亚马逊所利用的AI计较框架Ray发觉了一个已被演讲的平安缝隙。正在过去的7个月间,该缝隙遭到持续,导致AI模子被,数千台存储AI工做负载和收集凭证的办事器被黑。此外,者还正在可以或许供给大量算力的、被侵入的根本设备上安拆了加密货泉挖矿软件,并设置了反向Shell,实现对办事器的近程节制。

收集攻防既是攻防手艺的匹敌,也是脑洞的较劲。本文梳理总结2024年呈现的一些比力风趣、以至有点奇葩的收集新路子取新方式。

2023年5月,郯城县某驾校报案称,其“驾考培训车载计时终端”被人不法安拆设备、植入法式,严沉驾考次序。经查,犯罪嫌疑人刘某某、张某某等人注册公司,操纵灵活车培训车载计时终端设备软、硬件缝隙,出产“视频照片机”,破解虚拟定位法式,采纳虚假打卡、虚构里程等体例正在登录登出、培训学时办理等环节帮帮驾校锻练培训制假,并将相关设备、法式向外埠出售。

按照合同描述的“MMS指纹”,NSO客户只需发送一条多短信(国内一般叫彩信,简称MMS)动静,即可获取方针的黑莓、或iOS设备及其操做系统版本的细致消息。合同指出:“不需要用户交互、参取或打开动静,就能获取设备指纹。”!

佛罗里达大学和CertiK的学术研究人员的研究显示,一种名为“Volschemer”(伏特图式)的新能够通过现成的无线充电器发出的注入语音号令来智妙手机的语音帮手。Volschemer还可用于对挪动设备形成物理损坏,并将接近充电器的物品加热到280摄氏度以上。相关手艺论文将Volschemer描述为一种操纵电磁干扰来充电器行为的。

从素质上讲,Volschemer操纵了无线充电系统硬件设想中的平安缝隙和节制其通信的和谈。这为Volschemer斥地了至多三种潜正在的路子,包罗过热/过度充电、绕过Qi平安尺度,以及正在充电的智妙手机上注入语音号令。

据东京警方称,25岁的Ryuki Hayashi是一名栖身正在神奈川县川崎市的赋闲须眉,他本身并不具备消息手艺相关的专业学问和从业布景。他是于2023年3月利用家用电脑和智妙手机拜候了互联网上公开的多个免费AI法式,并借帮这些法式建立了软件源代码。这种计较机病毒可以或许加密对象所具有的数据,从而以解密数据做为进一步实施。

2024年7月,谍报公司微步披露了一批利器具备“远控”功能的软件进行的事务,此中既包罗实正在的黑产事务,也包罗各类攻防练习训练勾当相关的事务。以下是文章中引见的一个攻防演习事务。

福建志伟信息技术有限公司